Cloudflare afirmă că a atenuat un atac distribuit de tip denial of service (DDoS) record în mai 2025, care a atins un vârf de 7,3 Tbps și a vizat un furnizor de servicii de găzduire, potrivit ArsTechnica.

Urmărește cele mai noi producții video TechRider.ro

- articolul continuă mai jos -

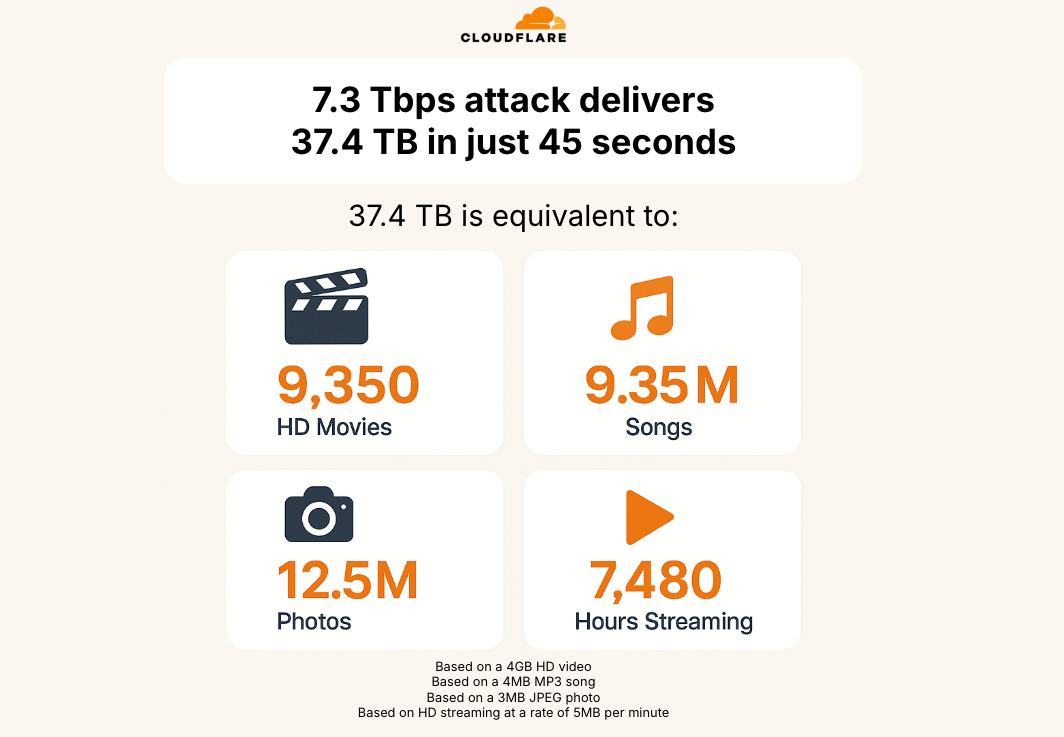

Atacul de 7,3 Tbps a generat o cantitate de 37,4 terabytes de trafic nedorit

Atacurile DDoS inundă țintele cu cantități uriașe de trafic, cu singurul scop de a suprasolicita serverele și de a provoca încetiniri, perturbări sau întreruperi ale serviciilor.

Aceste atacuri la scară largă, concepute pentru a bloca serviciile de internet prin trimiterea unui trafic mai mare decât cel pe care acestea îl pot procesa, devin din ce în ce mai mari, cel mai mare dintre acestea, măsurat la 7,3 terabiți pe secundă, fiind raportat de compania Cloudflare.

Cloudflare, un gigant al infrastructurii web și al securității cibernetice specializat în atenuarea atacurilor DDoS, oferă un serviciu de protecție la nivel de rețea numit „Magic Transit”, care a fost utilizat de clientul vizat.

Atacul de 7,3 Tbps a generat o cantitate de 37,4 terabytes de trafic nedorit care a lovit ținta în doar 45 de secunde. Este o cantitate aproape incomprehensibilă de date, echivalentă cu peste 9.300 de filme HD sau 7.500 de ore de streaming de conținut high-definition în mai puțin de un minut.

Atacul a provenit de la 122.145 de adrese IP sursă răspândite în 161 de țări, majoritatea din Brazilia, Vietnam, Taiwan, China, Indonezia și Ucraina.

Bombardament indiscriminat a 34.500 de porturi aparținând unei singure adrese IP

Cloudflare a declarat că atacatorii au „bombardat în mod indiscriminat” în medie aproape 22.000 de porturi de destinație ale unei singure adrese IP aparținând țintei, identificată doar ca client Cloudflare. Au fost vizate în total 34.500 de porturi, ceea ce indică caracterul minuțios și bine pus la punct al atacului.

Marea majoritate a atacului a fost lansat sub formă de pachete User Datagram Protocol. Transmisiile legitime bazate pe UDP sunt utilizate în special în comunicațiile sensibile la timp, cum ar fi cele pentru redarea video, aplicațiile de jocuri și căutările DNS lookup. Acesta accelerează comunicațiile prin faptul că nu stabilește în mod formal o conexiune înainte de transferul datelor. Spre deosebire de Protocolul de control al transmisiei, mai comun, UDP nu așteaptă stabilirea unei conexiuni între două computere prin intermediul unui handshake și nu verifică dacă datele sunt primite corespunzător de către cealaltă parte. În schimb, acesta trimite imediat datele de la un computer la altul.

Atacurile de tip UDP flood trimit volume extrem de mari de pachete către porturi aleatorii sau specifice de pe IP-ul țintă. Astfel de atacuri pot satura conexiunea la internet a țintei sau pot copleși resursele interne cu mai multe pachete decât pot acestea gestiona.

Deoarece protocolul UDP nu necesită un handshake, atacatorii îl pot utiliza pentru a inunda un server vizat cu torente de trafic fără a obține mai întâi permisiunea serverului pentru a începe transmisia. Atacurile cu trafic UDP trimit de obicei un număr mare de datagrame către mai multe porturi de pe sistemul țintă. La rândul său, sistemul țintă trebuie să trimită înapoi un număr egal de pachete de date pentru a indica că porturile nu sunt accesibile. În cele din urmă, sistemul țintă cedează sub presiune, ceea ce duce la blocarea traficului legitim.

Au fost folosite și atacuri tip reflecție

O parte mult mai mică a atacului, măsurată la doar 0,004%, a fost livrată sub formă de atacuri de reflecție. Atacurile de reflecție direcționează traficul rău intenționat către unul sau mai mulți intermediari terți, cum ar fi serviciile Network Time Protocol pentru sincronizarea ceasurilor serverului. Atacatorul falsifică adresa IP a expeditorului pachetelor rău intenționate pentru a da impresia că acestea sunt livrate de către ținta finală.

Atacurile de tip reflecție oferă multiple avantaje atacatorilor. În primul rând, astfel de atacuri determină livrarea DDoS-ului dintr-o mare varietate de destinații. Acest lucru face mai dificilă apărarea țintelor împotriva atacului. În plus, alegând servere intermediare cunoscute pentru generarea de răspunsuri care, în unele cazuri, sunt de mii de ori mai mari decât cererea inițială, atacatorii pot amplifica puterea de foc de care dispun de o mie de ori sau mai mult. Cloudflare și alte companii din domeniu recomandă în mod regulat administratorilor de servere să blocheze serverele pentru a le împiedica să răspundă la pachete false, dar, inevitabil, mulți nu țin cont de acest sfat.

Cloudflare a declarat că atacul DDoS record a exploatat diverși vectori de reflecție sau amplificare, inclusiv protocolul Network Time Protocol menționat anterior; Quote of the Day Protocol, care ascultă pe portul UDP 17 și răspunde cu un mesaj scurt; Echo Protocol, care răspunde cu aceleași date pe care le primește; și serviciile Portmapper utilizate pentru a identifica resursele disponibile pentru aplicațiile care se conectează prin Remote Procedure Call.

Cloudflare a declarat că atacul a fost lansat și prin intermediul unuia sau mai multor botneturi bazate pe Mirai. Astfel de botneturi sunt de obicei alcătuite din routere rezidențiale și din birouri mici, camere web și alte dispozitive conectate la internet care au fost compromise.

Dimensiunile DDoS au continuat să crească constant în ultimele trei decenii. În martie, Nokia a raportat că un botnet numit Eleven11bot a lansat un DOS cu un vârf de 6,5 Tbps. În mai, KrebsonSecurity a declarat că a fost ținta unui DDos care a atins un vârf de 6,3 Tbps.