Meta și motorul rusesc de căutare Yandex urmăreau în secret utilizatorii Android prin intermediul dispozitivelor lor, potrivit experților. Cercetătorii de la Universitatea Radboud din Olanda și IMDEA Networks au declarat că au descoperit că Meta și Yandex urmăreau activitatea browserului utilizatorilor Android fără consimțământul acestora și apoi utilizau datele în aplicațiile lor, potrivit ArsTechnica.

Urmărește cele mai noi producții video TechRider.ro

- articolul continuă mai jos -

Meta a declarat că investighează problema, în timp ce Yandex a negat colectarea oricăror date sensibile.

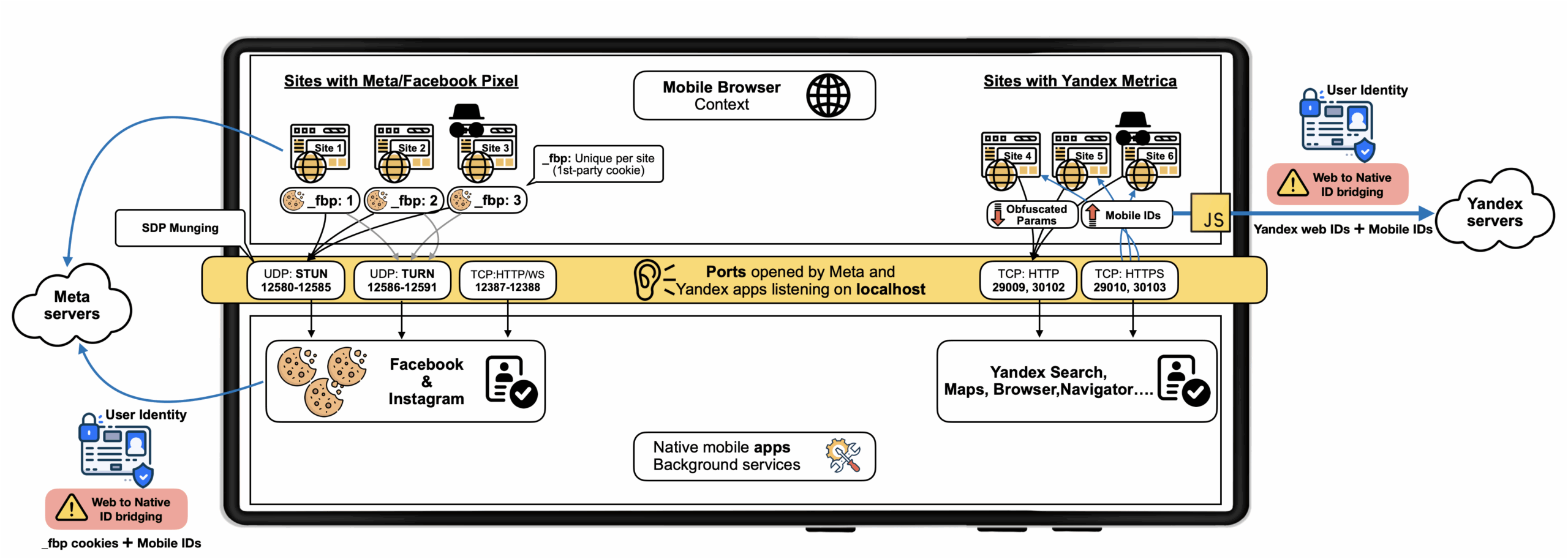

Cercetătorii au descoperit cum codul de urmărire pe care Meta și Yandex, cu sediul în Rusia, îl încorporează în milioane de site-uri web, deanonimizează vizitatorii prin abuzul unor protocoale Internet, determinând Chrome și alte browsere să trimită în secret date unice de identificare către aplicațiile native instalate pe smartphone.

Google afirmă că investighează abuzul, care permite Meta și Yandex să facă legătura dintre identitatea utilizatorilor de aplicații mobile si traficul pe internet.

Această monitorizare ascunsă, implementată în trackerele Meta Pixel și Yandex Metrica, permite Meta și Yandex să ocolească protecțiile de bază pentru securitate și confidențialitate oferite atât de sistemul de operare Android, cât și de browserele care rulează pe acesta. De exemplu, sandboxing-ul Android izolează procesele pentru a le împiedica să interacționeze cu sistemul de operare și cu orice altă aplicație instalată pe dispozitiv, blocând accesul la date sensibile sau la resurse privilegiate ale sistemului. Măsurile de protecție, cum ar fi partiționarea stării și partiționarea stocării, care sunt integrate în toate browserele importante, stochează cookie-urile site-urilor și alte date asociate unui site web în containere unice pentru fiecare domeniu al site-ului web, pentru a se asigura că acestea sunt inaccesibile pentru orice alt site.

Ocolirea măsurilor de protecție din Android

„Unul dintre principiile fundamentale de securitate care există pe web, precum și în sistemul mobil, se numește sandboxing”, a declarat într-un interviu Narseo Vallina-Rodriguez, unul dintre cercetătorii care au descoperit acest lucru. „Totul rulează într-un sandbox și nu există interacțiune între diferitele elemente care rulează în acesta. Acest vector de atac permite ignorarea acestei delimitări care există între contextul mobil și contextul web. Canalul existent a permis sistemului Android să comunice ceea ce se întâmplă în browser cu identitatea care rulează în aplicația mobilă.”

Metoda de ocolire a protecțiilor, pe care Yandex a început să o folosească încă din 2017 și Meta în septembrie anul trecut – permite companiilor să transmită cookie-uri sau alți identificatori de la browserele bazate pe Firefox și Chromium către aplicațiile native Android pentru Facebook, Instagram și diverse aplicații Yandex. Companiile pot apoi lega acel vast istoric de navigare de titularul contului conectat la aplicație.

Acest abuz a fost observat doar în Android, iar dovezile sugerează că Meta Pixel și Yandex Metrica vizează doar utilizatorii Android. Cercetătorii spun că ar putea fi fezabil din punct de vedere tehnic să se vizeze iOS, deoarece browserele de pe această platformă permit dezvoltatorilor să stabilească programatic conexiuni localhost pe care aplicațiile le pot monitoriza pe porturile locale.

Spre deosebire de iOS, însă, Android impune mai puține controale asupra comunicațiilor locale și asupra execuțiilor în fundal ale aplicațiilor mobile, au afirmat cercetătorii, implementând în același timp controale mai stricte în procesele de verificare a magazinelor de aplicații pentru a limita astfel de abuzuri. Acest design excesiv de permisiv permite Meta Pixel și Yandex Metrica să trimită cereri web cu identificatori de urmărire web către porturi locale specifice, care sunt monitorizate continuu de aplicațiile Facebook, Instagram și Yandex. Aceste aplicații pot apoi să conecteze identități web pseudonime cu identități reale ale utilizatorilor, chiar și în modurile de navigare incognito, presupus privată, deanonimizând efectiv obiceiurile de navigare ale utilizatorilor pe site-urile care conțin aceste trackere.

Comportamentul Meta Pixel și Yandex Metrica încalcă termenii și condițiile de utilizare ai magazinului PlayStore

Meta Pixel și Yandex Metrica sunt scripturi de analiză concepute pentru a ajuta agenții de publicitate să măsoare eficacitatea campaniilor lor. Se estimează că Meta Pixel și Yandex Metrica sunt instalate pe 5,8 milioane de website-uri în cazul trackerului Meta Pixel, respectiv 3 milioane de site-uri pentru Yandex.

Meta și Yandex realizează ocolirea prin abuzarea funcționalității de bază încorporate în browserele mobile moderne, care permite comunicarea între browser și aplicațiile native. Funcționalitatea permite browserelor să trimită cereri web către porturile Android locale pentru a stabili diverse servicii, inclusiv conexiuni media prin protocolul RTC, partajarea de fișiere și sunt folosite pentru debugging de către dezvoltatori.

Deși bazele tehnice diferă, atât Meta Pixel, cât și Yandex Metrica utilizează abuziv un protocol pentru a obține acces necontrolat pe care Android îl oferă porturilor localhost de pe adresa IP 127.0.0.1. Browserele accesează aceste porturi fără notificarea utilizatorului. Aplicațiile native Facebook, Instagram și Yandex ascultă în mod silențios aceste porturi, copiază identificatorii în timp real și le leagă de utilizatorul conectat la aplicație.

Un reprezentant al Google a declarat că acest comportament încalcă termenii și condițiile de utilizare ai magazinului Play și așteptările utilizatorilor Android în materie de confidențialitate.

„Dezvoltatorii menționați în acest raport utilizează funcționalități prezente în multe browsere iOS și Android în moduri neintenționate, care încalcă în mod flagrant principiile noastre de securitate și confidențialitate”, a declarat reprezentantul, referindu-se la persoanele care scriu codul JavaScript pentru Meta Pixel și Yandex Metrica.

„Am implementat deja modificări pentru a atenua aceste tehnici invazive, am deschis propria noastră anchetă și suntem în contact direct cu părțile implicate.”

Declarațiile Meta și Yandex

Meta a furnizat următoarea declarație: „Suntem în discuții cu Google pentru a rezolva o potențială neînțelegere cu privire la aplicarea politicilor lor. După ce am luat cunoștință de aceste preocupări, am decis să suspendăm funcția în timp ce colaborăm cu Google pentru a rezolva problema.”

Într-un e-mail, Yandex a declarat că va întrerupe această practică și că este, de asemenea, în contact cu Google.

„Yandex respectă strict standardele de protecție a datelor și nu dezanonimizează datele utilizatorilor”, se adaugă în declarație. „Funcția în cauză nu colectează informații sensibile și are ca scop exclusiv îmbunătățirea personalizării în cadrul aplicațiilor noastre.”

Cum deanonimizează Meta și Yandex utilizatorii aplicațiilor lor de pe Android

Dezvoltatorii Meta Pixel au abuzat de diverse protocoale pentru a implementa ascultarea secretă de când a început această practică, în septembrie anul trecut. Au început prin a determina aplicațiile să trimită cereri HTTP către portul 12387. O lună mai târziu, Meta Pixel a încetat să mai trimită aceste date, chiar dacă aplicațiile Facebook și Instagram au continuat să monitorizeze portul.

În noiembrie, Meta Pixel a trecut la o nouă metodă care invoca WebSocket, un protocol pentru comunicații bidirecționale, prin portul 12387.

În aceeași lună, Meta Pixel a implementat și o nouă metodă care utiliza WebRTC, un protocol de comunicare peer-to-peer în timp real, utilizat în mod obișnuit pentru efectuarea de apeluri audio sau video în browser. Această metodă utiliza un proces complicat cunoscut sub numele de SDP munging, o tehnică pentru codul JavaScript de modificare a datelor Session Description Protocol (SDP) înainte de a fi trimise. Încă utilizat în prezent, SDP munging de către Meta Pixel inserează conținutul cookie-ului o cheie _fbp în câmpurile destinate informațiilor de conectare. Acest lucru face ca browserul să trimită aceste date ca parte a unei cereri STUN către gazda locală Android, unde aplicația Facebook sau Instagram le poate citi și le poate conecta la utilizator.

În luna mai, o versiune beta a Chrome a introdus o măsură de atenuare, care bloca tipul de SDP munging utilizat de Meta Pixel. În câteva zile, Meta Pixel a ocolit această măsură de atenuare adăugând o nouă metodă care înlocuia cererile STUN cu cererile TURN.

În postarea pe blog, cercetătorii au furnizat o descriere detaliată a cookie-ului _fbp de la un site web la aplicația nativă și, de acolo, la serverul Meta. În această etapă, unde utilizatorul deschide browserul și vizitează un site web care integrează Meta Pixel, unele site-uri web așteaptă consimțământul utilizatorilor înainte de a încorpora Meta Pixel. În măsurătorile efectuate de cercetători privind primele 100.000 de pagini de pornire ale site-urilor web, au constatat că site-urile care solicită consimțământul sunt o minoritate, peste 75% dintre site-urile afectate nu solicită consimțământul utilizatorului.

Yandex Metrica a început abuzul încă din 2017

Primul caz cunoscut în care Yandex Metrica a conectat site-urile web vizitate în browserele Android la identitățile aplicațiilor a fost în mai 2017, când trackerul a început să trimită cereri HTTP către porturile locale 29009 și 30102. În mai 2018, Yandex Metrica a început să trimită datele prin HTTPS către porturile 29010 și 30103. Ambele metode erau încă în vigoare la momentul publicării.

Contramăsurile luate de browserele pentru Android

Unele browsere pentru Android au blocat JavaScript-ul abuziv din trackere. DuckDuckGo, de exemplu, bloca deja domeniile și adresele IP asociate trackerelor, împiedicând browserul să trimită identificatori către Meta. Browserul a blocat, de asemenea, majoritatea domeniilor asociate cu Yandex Metrica. După ce cercetătorii au notificat DuckDuckGo cu privire la lista neagră incompletă, dezvoltatorii au adăugat adresele lipsă.

Între timp, browserul Brave a blocat și partajarea identificatorilor datorită listelor sale extinse de blocare și măsurilor existente de atenuare pentru a bloca solicitările către localhost fără consimțământul explicit al utilizatorului. Vivaldi, un alt browser bazat pe Chromium, redirecționează identificatorii către porturile Android locale atunci când setarea implicită de confidențialitate este activată. Schimbarea setării pentru a bloca trackerele pare să împiedice scurgerea istoricului de navigare, au afirmat cercetătorii.

Este necesară o regândire a controalelor de confidențialitate și securitate pentru canalele localhost în Android

Diferitele remedii puse în aplicare de DuckDuckGo, Brave, Vivaldi și Chrome funcționează conform intenției, dar cercetătorii avertizează că acestea ar putea deveni ineficiente în orice moment.

„Orice browser care utilizează liste de blocare va intra probabil într-o cursă continuă de înarmare, iar aceasta este doar o soluție parțială”, a declarat Vallina Rodriguez despre măsurile de atenuare actuale.

„Crearea de liste de blocare eficiente este dificilă, iar producătorii de browsere vor trebui să monitorizeze constant utilizarea acestui tip de funcționalitate pentru a detecta alte nume de gazdă care ar putea abuza de canalele localhost și apoi să își actualizeze listele de blocare în consecință.”

El a continuat: „Deși această soluție funcționează odată ce cunoașteți numele de gazdă care fac acest lucru, nu este modalitatea corectă de a atenua această problemă, deoarece trackerele pot găsi modalități de a accesa această funcționalitate (de exemplu, prin nume de gazdă modificate). O soluție pe termen lung ar trebui să treacă prin proiectarea și dezvoltarea unor controale de confidențialitate și securitate pentru canalele localhost, astfel încât utilizatorii să fie conștienți de acest tip de comunicare și să poată aplica anumite controale sau să limiteze această utilizare (de exemplu, o permisiune sau notificări similare pentru utilizatori).”

Chrome și majoritatea celorlalte browsere bazate pe Chromium au executat JavaScript-ul așa cum au intenționat Meta și Yandex. Firefox a făcut la fel, deși, din motive care nu sunt clare, browserul nu a reușit să execute cu succes munging-ul SDP specificat în versiunile ulterioare ale codului. După blocarea variantei STUN a munging-ului SDP în versiunea beta de la începutul lunii mai, o versiune de producție a Chrome lansată acum două săptămâni a început să blocheze atât varianta STUN, cât și varianta TURN. Este probabil ca și alte browsere bazate pe Chromium să implementeze această măsură în următoarele săptămâni. Un reprezentant al Mozilla, producătorul Firefox, a declarat că organizația acordă prioritate confidențialității utilizatorilor și ia în serios raportul

Cercetătorii avertizează că soluțiile actuale sunt atât de specifice codului din trackerele Meta și Yandex, încât ar fi ușor de ocolit printr-o simplă actualizare.

„Ei știu că, dacă cineva vine și încearcă un alt număr de port, poate ocoli această protecție”, a declarat Gunes Acar, cercetătorul care a făcut descoperirea inițială, referindu-se la echipa de dezvoltatori Chrome de la Google. „Dar, din câte înțelegem, ei vor să transmită mesajul că nu vor tolera această formă de abuz.”

Cercetătorul Vallina-Rodriguez a declarat că o modalitate mai cuprinzătoare de a preveni abuzul este ca Android să revizuiască modul în care gestionează accesul la porturile locale.

„Problema fundamentală este că accesul la socket-urile gazdei locale este complet necontrolat pe Android”, a explicat el. „Utilizatorii nu au nicio posibilitate de a preveni acest tip de comunicare pe dispozitivele lor. Datorită naturii dinamice a codului JavaScript și dificultății de a menține listele de blocare actualizate, modalitatea corectă de a bloca acest lucru în mod persistent este limitarea acestui tip de acces la nivel de platformă mobilă și de browser, inclusiv politici de platformă mai stricte pentru a limita abuzurile.”

Lipsa notificărilor și a consimțământului utilizatorilor

Gunes Acar a declarat că a observat pentru prima dată că Meta Pixel accesează porturile localhost în timp ce vizita site-ul web al propriei universități.

Nu există nicio indicație că Meta sau Yandex au dezvăluit urmărirea fie site-urilor web care găzduiesc trackerele, fie utilizatorilor finali care vizitează aceste site-uri. Forumurile dezvoltatorilor arată că multe site-uri web care utilizează Meta Pixel au fost luate prin surprindere când scripturile au început să se conecteze la porturile locale.

„Din 5 septembrie, sistemul nostru intern de urmărire a erorilor JS semnalează cereri de preluare eșuate către localhost:12387”, a scris un dezvoltator. „Nu am făcut nicio modificare, iar pixelul de urmărire Facebook pe care îl utilizăm se încarcă prin Google Tag Manager.”

Nu este clar dacă această monitorizare cu legarea informațiilor primite de la browser la cele din aplicațiile din smartphone încalcă legile privind confidențialitatea din diferite țări. Cu toate acestea, atât Meta, cât și companiile care găzduiesc Meta Pixel, s-au confruntat în ultimii ani cu o serie de procese în care se susține că datele colectate încalcă legile privind confidențialitatea. Un studiu din 2023 a constatat că Meta pixel, numit atunci Facebook Pixel, „urmărește o gamă largă de activități ale utilizatorilor pe site-uri web cu detalii alarmante, în special pe site-uri web clasificate ca fiind categorii sensibile în conformitate cu GDPR”, abrevierea pentru Regulamentul general privind protecția datelor al Uniunii Europene.

Până în prezent, Google nu a dat niciun indiciu că intenționează să reproiecteze modul în care Android gestionează accesul la porturile locale. Pentru moment, cea mai cuprinzătoare protecție împotriva urmăririi Meta Pixel și Yandex Metrica este să nu instalați aplicațiile Facebook, Instagram sau Yandex pe dispozitivele Android.

Doar chinezii spioneaza, aia sunt rai, asta inseamna ca trebuie sa i lasam pe astia sa spioneze, ca sunt buni. Americani slinosi.