Cercetătorul în securitate informatică Yohanes Nugroho a lansat un decriptor pentru varianta Linux a ransomware-ului Akira, care utilizează puterea GPU pentru a prelua cheia de decriptare și a debloca fișierele gratuit, a anunțat BleepingComputer.

Urmărește cele mai noi producții video TechRider.ro

- articolul continuă mai jos -

Akira este un cunoscut atac cibernetic ransomware, folosit de hackeri în noiembrie pentru a cere o răscumpărare de 125.000 USD în baghete de la o companie franceză. Acum companiile afectate pot scăpa de acest atac datorită unei metode cu forță brută bazat pe GPU.

Atacurile ransomware bazate pe Akira care vizează ținte de profil înalt au fost descoperite pentru prima dată în 2023 și au fost cunoscute pentru cereri de răscumpărare ridicol de mari (atingând uneori zeci de milioane de dolari). În 2023, echipa de cercetare a companiei Avast a găsit metoda pe care Akira a folosit-o pentru a cripta fișierele victimelor și a publicat un instrument gratuit de distrugere a criptării pentru a elibera computerele de temutul atac. Akira a corectat apoi acest crack, adăugând câteva detalii personalizate la metodele sale de criptare disponibile public inițial.

Nugroho a dezvoltat decriptorul după ce i s-a cerut ajutorul unui prieten, considerând că sistemul criptat poate fi rezolvat într-o săptămână, pe baza modului în care Akira generează cheile de criptare folosind marcajele de timp (timestamps la nivel de nanosecunde).

Proiectul a durat trei săptămâni din cauza complexităților neprevăzute, iar cercetătorul a cheltuit 1.200 de dolari pe resurse GPU pentru a sparge cheia de criptare, dar, în cele din urmă, a reușit.

Decriptorul Nugroho nu funcționează ca un instrument tradițional de decriptare în care utilizatorii furnizează o cheie pentru a-și debloca fișierele.

În schimb, forțează cheile de criptare (unice pentru fiecare fișier) prin exploatarea faptului că incriptorul Akira își generează cheile de criptare pe baza timpului curent (în nanosecunde) ca seed (sămânță) pentru algoritm.

Un seed de criptare este o informație utilizată cu funcții criptografice pentru a genera chei de criptare puternice, imprevizibile. Deoarece seeds/semințele influențează generarea cheilor, păstrarea secretului acesteia este esențială pentru a preveni atacatorii să recreeze cheile de criptare sau decriptare prin forță brută sau alte atacuri criptografice.

Akira ransomware generează în mod dinamic chei de criptare unice pentru fiecare fișier folosind patru seeds/semințe diferite de marcaj de timp cu precizie de nanosecundă și hashuri prin 1.500 de runde de SHA-256.

Aceste chei sunt criptate cu RSA-4096 și atașate la sfârșitul fiecărui fișier criptat, așa că decriptarea lor fără cheia privată este dificilă.

Nivelul de precizie a timpului din marcajele temporale creează peste un miliard de valori posibile pe secundă, ceea ce face dificilă forțarea brută a cheilor.

De asemenea, Nugroho spune că Akira ransomware pe Linux criptează mai multe fișiere simultan folosind multi-threading, ceea ce face dificilă determinarea marcajului de timp utilizat și adăugând o complexitate suplimentară.

Cercetătorul a restrâns marcajele de timp posibile la forța brută, analizând fișierele jurnal partajate de prietenul său. Acest lucru i-a permis să vadă când a fost executat ransomware-ul, metadatele fișierului pentru a estima timpii de finalizare a criptării și să producă benchmark-uri de criptare pe hardware diferit pentru a crea profiluri previzibile.

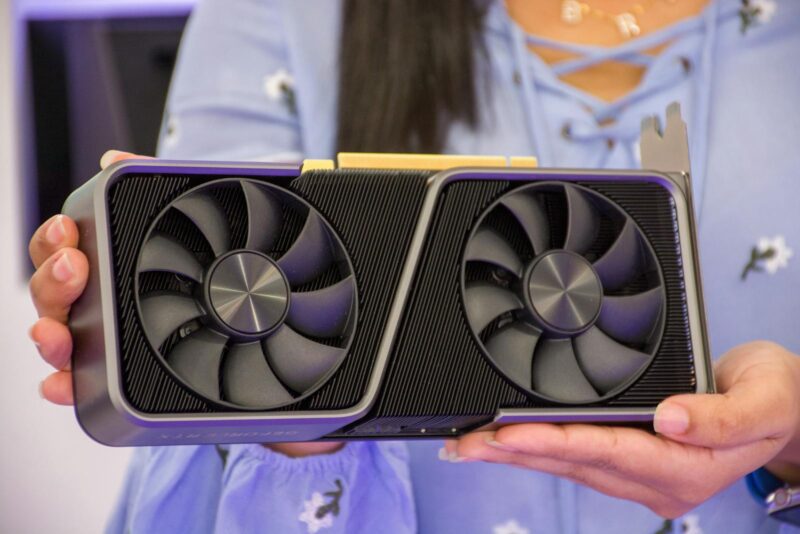

Încercările inițiale de utilizare a unui RTX 3060 au fost mult prea lente, cu un plafon de doar 60 de milioane de teste de criptare pe secundă. Nici upgrade-ul la un RTC 3090 nu a ajutat prea mult.

În cele din urmă, cercetătorul a apelat la utilizarea serviciilor GPU în cloud RunPod & Vast.ai care ofereau suficientă putere la prețul potrivit pentru a confirma eficiența instrumentului său.

Mai exact, a folosit șaisprezece GPU-uri RTX 4090 pentru a forța cheia de decriptare în aproximativ 10 ore. Cu toate acestea, în funcție de cantitatea de fișiere criptate care necesită recuperare, procesul poate dura câteva zile.

Cercetătorul a remarcat în articolul său că experții în GPU ar putea încă să-și optimizeze codul, astfel încât performanța poate fi îmbunătățită.

Nugroho a făcut decriptorul disponibil pe GitHub, cu instrucțiuni despre cum să recuperați fișierele criptate de Akira. Pe blogul tinyhack.com a descris in detaliu procesul.

Ca întotdeauna, atunci când încercați să decriptați fișiere, faceți o copie de rezervă a fișierelor criptate originale, deoarece există posibilitatea ca fișierele să fie corupte dacă este utilizată o cheie de decriptare greșită.